Okta har etablert seg som den uavhengige skyplattformen innen Identity and Access Management. Plattformen troner regelmessig på toppen av Gartner Magic Quadrant for IAM og videreutvikles kontinuerlig. Slik som med alle programvarer er det noen ganger behov for strukturelle endringer som ikke bare kan fjernes eller endres uten videre. Det er det Identity Engine handler om. Dette er verken et nytt Okta-produkt eller et nytt bruksområde. Det er rett og slett den samme Okta-plattformen, men rekonstruert.

→ Les en introduksjon til Okta Identity Engine

Nye kunder etter november 2021 er automatisk på Identity Engine. Eksisterende kunder vil migreres i løpet av 2022.

Hva er Okta FastPass?

Okta FastPass lar brukere logge på sine ressurser i Okta, som Okta Dashboard og alle applikasjoner, raskt og sikkert via en lokalt installert Okta Verify på enheten.

Brukere registrerer enheten én gang med sin første pålogging til Okta på enheten, samt ved å bruke en sikker og multifaktorisert autentisering, som Okta Verify på telefonen. Når de er konfigurert, kan brukerne logge på uten passord bare ved å bruke enheten de prøver å bruke.

Passordfri på hver enhet med Okta FastPass

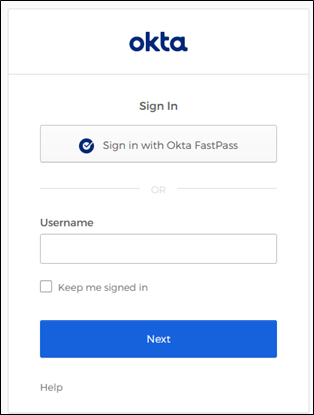

Administratorer kan administrere Okta FastPass gjennom Global Session Policy og enten integrere Okta FastPass i den ordinære påloggingsflyten eller aktivere "Okta FastPass"-knappen på påloggingsmeldingen, som lar brukere til og med slippe å oppgi et brukernavn for pålogging.

Okta FastPass kan brukes på Windows, MacOS, iOS og Android-enheter. Linux-enheter vil snart bli støttet.

Logg på widget med FastPass-knapp. Ikke nødvendig for FastPass, men anbefalt

Logg på widget med FastPass-knapp. Ikke nødvendig for FastPass, men anbefalt

Hvordan sette opp FastPass

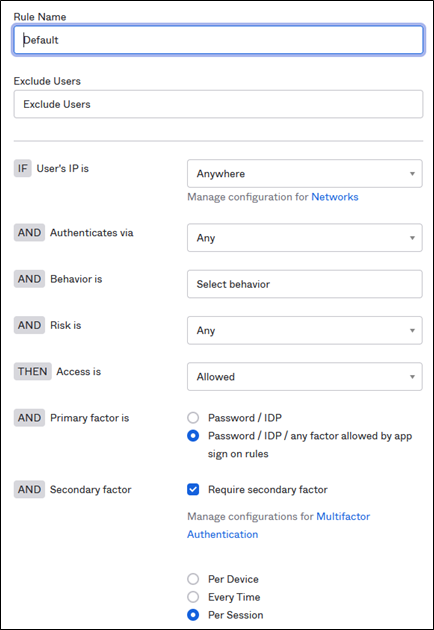

1. Konfigurer Global Session Policy

For å konfigurere Okta FastPass må du enten opprette en ny eller redigere standard Global Session-policy (som tidligere var "Sign On Policy" i Classic Engine).*

Innstillingene som kreves for FastPass er primære faktorer. Den er satt til "Password / IDP / any factor allowed by app sign on rules". Hvis du ønsker å håndheve en tilleggsfaktor kan du aktivere "Require secondary factor", som deretter håndhever bruken av en tilleggsfaktor med den lokale Okta Verify, for eksempel biometri.

Husk at ikke alle enheter støtter biometri og kan bli blokkert fra å bruke Okta FastPass. Du kan alternativt definere retningslinjer på appnivå som håndhever tilleggsfaktorer til Okta Verify/FastPass.

Global Session policy klar for FastPass

Global Session policy klar for FastPass

*Merk: Endring av policyen for globale økter vil ha effekt på alle pålogginger. Sørg for at du har sterke retningslinjer på appnivå for å opprettholde sikkerhetsretningslinjene dine for pålogging, som multifaktorkrav.

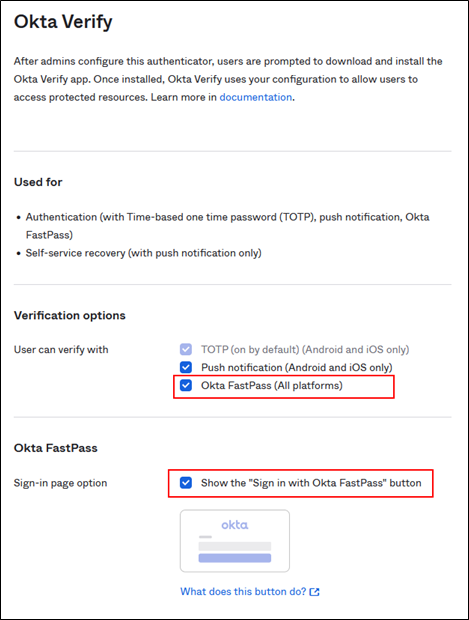

2. Aktiver FastPass

Siden Okta FastPass er avhengig av Okta Verify, er den konfigurert og aktivert i autentiseringsinnstillingene til Okta Verify under Security → Authenticators → Okta Verify → Actions → Edit.

Her kan du konfigurere “Okta Verify (All plattforms)” og deretter velge alternativet hvis du vil inkludere Okta FastPass-knappen på påloggingssiden:

Okta Verify konfigurert for FastPass

Okta Verify konfigurert for FastPass

Det er det, nå har du konfigurert Okta FastPass!

Pålogging med en Windows-PC med FastPass og biometri

Bruk FastPass for enhetskontekst

FastPass er ikke bare flott for brukerne dine, da det gir dem en sikker og enkel passordfri pålogging. Det kan også hjelpe deg å opprettholde sikkerhetsstandarder ved å bruke den lokale Okta Verify for å finne ut om en bruker kommer fra en administrert enhet eller ikke. Finn ut i neste artikkel i serien hvordan device context 2.0 fungerer i Okta Identity Engine. Kommer snart!