Okta har etablert seg som den uavhengige skyplattformen innen Identity and Access Management. Plattformen troner regelmessig på toppen av Gartner Magic Quadrant for IAM og videreutvikles kontinuerlig. Slik som med alle programvarer er det noen ganger behov for strukturelle endringer som ikke bare kan fjernes eller endres uten videre. Det er det Identity Engine handler om. Dette er verken et nytt Okta-produkt eller et nytt bruksområde. Det er rett og slett den samme Okta-plattformen, men rekonstruert.

→ Les en introduksjon til Okta Identity Engine

Nye kunder etter november 2021 er automatisk på Identity Engine. Eksisterende kunder vil migreres i løpet av 2022.

Terminologi og administrasjon

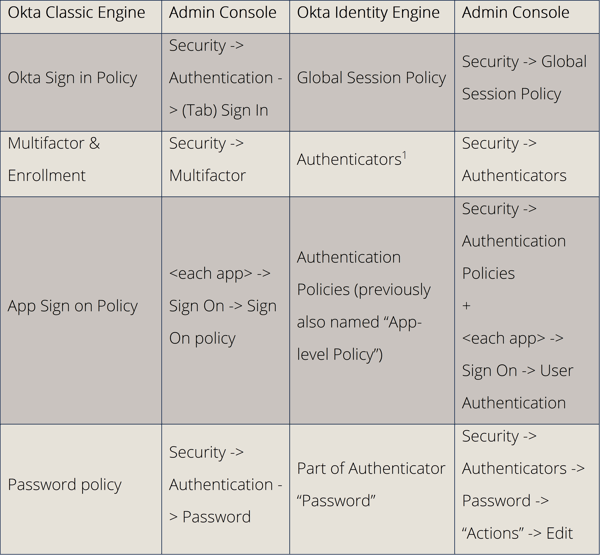

Selv om muligheter og funksjonalitet er litt forskjellig, er hovedpolicyene fortsatt i Okta Identity Engine, men med nye navn.

Terminologi og administrasjon

Terminologi og administrasjon

"(Multi-)Factors" er nå "Authenticators" i Okta Identity Engine. Okta har justert terminologien litt, for bedre å tilpasse seg bransjestandarder. En "faktor" beskriver nå en type autentisering. For eksempel er autentiseringsenheten “Password” av faktortypen “Knowledge”, mens autentiseringsenheten “Okta Verify” er av faktortypen “Possession” (+ Knowledge eller Biometrisk, avhengig av oppsettet).

Hvis du bruker faktorsekvensering i den Classic Engine, vil du per nå ikke bli migrert til Identity Engine. Factor Sequencing for Identity Engine er fortsatt under utvikling og kommer senere i år.

Autentiseringsprosessen

Mens andre endringer stort sett bare blir omdøpt eller flyttet, er de største forskjellene mellom Classic og Identity Engine i autentiseringspolicyene. Tidligere ble de kalt "App Sign On Policies" og var konfigurerbare for hver applikasjon.

Nå har de en mer fremtredende plass i administrasjonskonsollen så vel som i autentiseringsstrukturen. Mens de tidligere nesten kunne ignoreres hvis ingen endringer hadde blitt gjort, selv om de alltid ble brukt, er de nå en integrert del av autentiseringsdesignet.

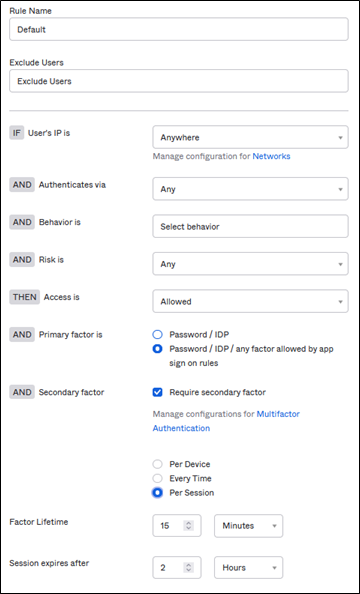

"Global Session Policy" angir konteksten for påloggingsforsøket og definerer et grunnleggende regelsett for økten som startes.

Global Session Policy eksempel

Global Session Policy eksempel

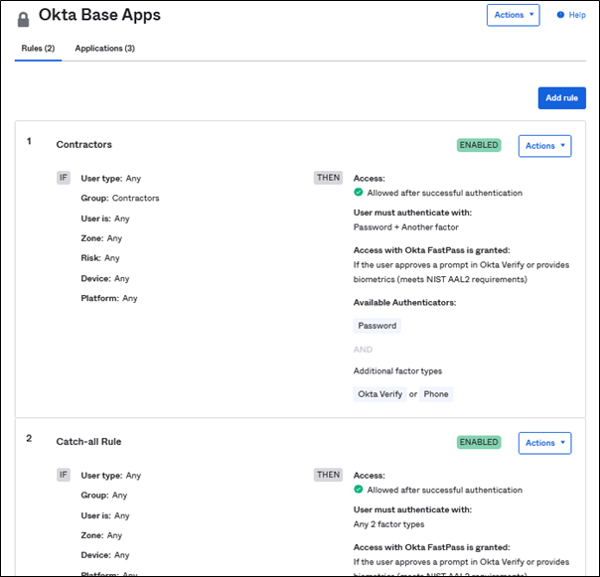

Etter "Global Session Policy", før brukeren får tilgang, definerer "Authentication Policy" og deres regler, betingelsene og faktorene som kreves for å tillate brukeren å gå til hver applikasjon.*

Typisk autentiseringspolicy

Typisk autentiseringspolicy

I dette eksemplet har medlemmer av gruppen "Contractors" lov til å gå til disse applikasjonene med et passord og en ekstra faktor (Okta Verify eller telefon). Andre brukere benytter «Catch-all-regelen».

*Det er fornuftig å tenke at både "Okta Dashboard" og "Okta Admin Console" hver er en applikasjon i denne sammenhengen. De har også policies på appnivå som gjelder for dem.

Applikasjonspolicy regler i detalj

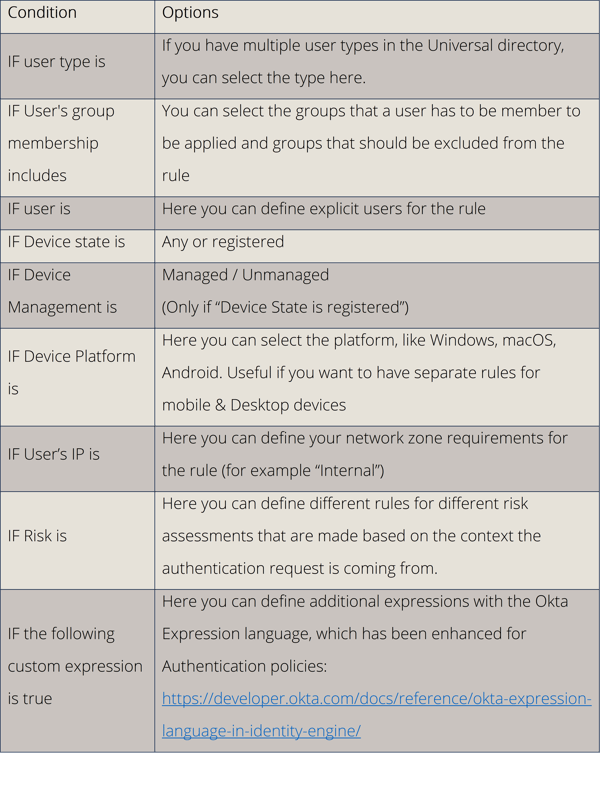

Autentiseringspolicyer tillater et komplekst regelsett for å justere autentiseringsopplevelsen for brukerne. Hver policy tillater flere regler, som er sortert etter prioritet (første treff gjelder).

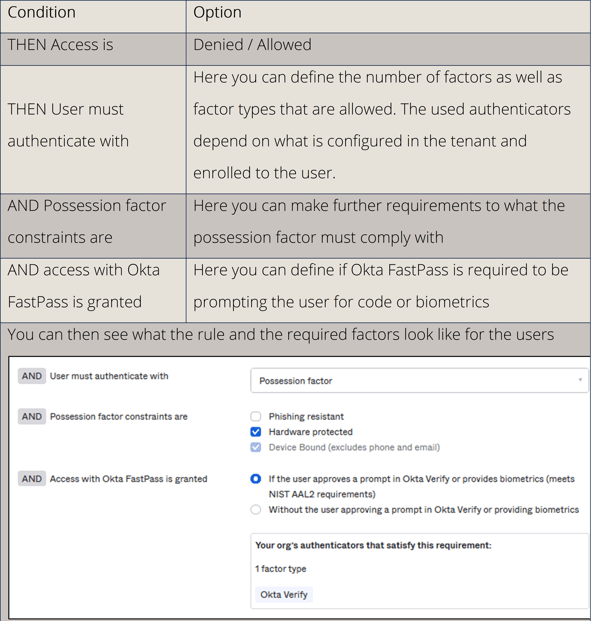

Regelen kan inneholde følgende:

1. IF

Denne delen definerer NÅR en regel brukes.

2. THEN

Denne delen definerer hva regelen håndhever.

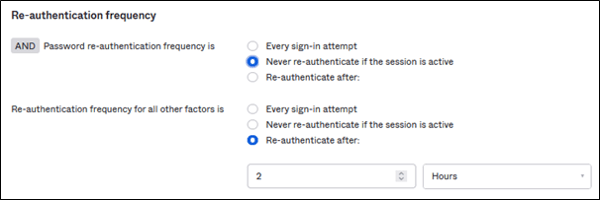

3. Re-autentiseringsfrekvens

I den siste delen av regelen kan du definere hvor ofte brukere må skrive inn passordet på nytt eller autentisere seg på nytt med alle faktorer.

Eksempel på re-autentiseringsfrekvens

Eksempel på re-autentiseringsfrekvens

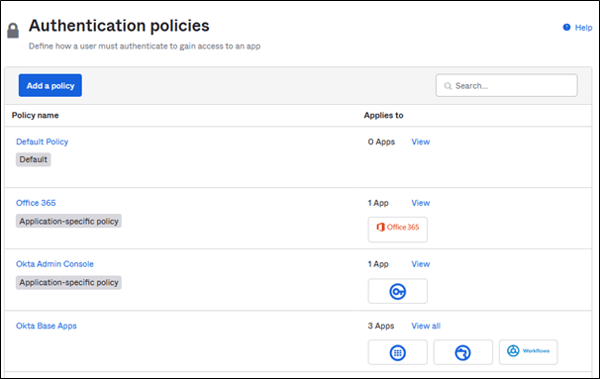

Bruk autentiseringspolicyer for apper

Autentiseringspolicyer kan tilordnes til flere applikasjoner, noe som gjør det enklere for administratoren å skille forskjellige sikkerhetskrav til forskjellige applikasjoner. Merk at noen apper krever separate retningslinjer, som Okta Admin Console eller Office 365.

Autentiseringspolicyer brukt på flere applikasjoner

Autentiseringspolicyer brukt på flere applikasjoner

Konklusjon

Applikasjonspolicyer lar Okta-administratorer finjustere sine autentiserings- og sikkerhetspolicyer enn det som tidligere var mulig med Classic Engine. Retningslinjer på appnivå tillater også å gjøre bruk av ytterligere forbedringer i Identity Engine, som Okta FastPass.