Okta har etablert seg som den uavhengige skyplattformen innen Identity and Access Management. Plattformen troner regelmessig på toppen av Gartner Magic Quadrant for IAM og videreutvikles kontinuerlig. Slik som med alle programvarer er det noen ganger behov for strukturelle endringer som ikke bare kan fjernes eller endres uten videre. Det er det Identity Engine handler om. Dette er verken et nytt Okta-produkt eller et nytt bruksområde. Det er rett og slett den samme Okta-plattformen, men rekonstruert.

→ Les en introduksjon til Okta Identity Engine

Nye kunder etter november 2021 er automatisk på Identity Engine. Eksisterende kunder vil migreres i løpet av 2022.

Oversikt

Med Identity Engine kan Okta nå overvåke og huske brukerenheter med lokale installasjoner av Okta Verify på dem. Du kan lese mer om den første delen av dette i artikkelen om FastPass. Selv om det er fordelaktig å bruke FastPass for hele funksjonssettet, er det ikke et krav for Okta Devices.

Før vi går inn i de tekniske detaljene, er det noen få misoppfatninger om hva Okta Devices er:

- Det er IKKE en administrasjonsløsning for mobilenheter, selv om en MDM kan kobles til og informasjon derfra kan brukes.

- Det gir IKKE en metode for å forhåndsangi alle selskapenes enheter før brukere har koblet dem til.

- Den holder IKKE alle enheter som brukere kobler seg til fra. For eksempel, hvis en bruker kobler til via en nettleser på en offentlig PC, men bruker sin Okta Verify på smarttelefonen for autentisering, er det smarttelefonen som vises i enhetene, ikke datamaskinen nettleseren kjører på. Du kan imidlertid konfigurere en policy som bare tillater visse apper på administrerte, pålitelige enheter med Okta Verify på dem.

Administrere enheter

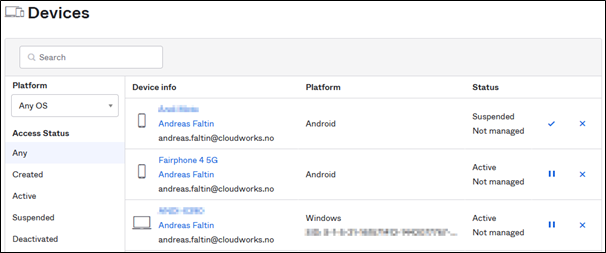

Under Directory → Devices kan du nå se alle brukernes enheter med Okta Verify på. På denne siden kan du søke etter bestemte plattformer eller statuser. For å søke etter en brukers enheter kan du gå til brukeren, der finner du fanen "Devices" på profilen deres.

Enhetsoversikt

Enhetsoversikt

Suspendere enheter

Eksisterende enheter kan administreres ved enten å suspendere eller deaktivere dem. Suspendering betyr at alle økter fortsetter å fungere (unntatt de på den enheten) og at brukeren ikke kan bruke denne enheten lenger til å etablere en ny økt. Suspenderte enheter kan oppheves når som helst uten at det kreves ekstra innsats av brukeren.

Deaktivering av enheter

Deaktivering av en enhet betyr at alle aktive økter på enheten så vel som økter som ikke er Okta Verify, vil bli avsluttet. Hvis enheten blir reaktivert, må brukeren registrere enheten på nytt.

Under både suspensjon og deaktivering kan ikke brukeren bruke enheten for Okta Verify autentisering (selv om bruk av enheten med passord og en annen faktor – hvis det er tillatt av påloggingspolicyene – fortsatt vil fungere) eller registrere en ny konto i Okta Verify på denne enheten.

Status for enhetsadministrasjon

Enheter kan sees på som "administrert" eller "ikke administrert". Som standard er alle enheter "ikke administrert". For å få dem til en administrert tilstand i Okta må du koble MDM-løsningen din til Okta.

Okta kan bare bestemme enhetsadministrasjonsstatusen hvis Okta Verify er installert på den enheten. Okta bruker klientsertifikater (skrivebordsenheter, Windows og macOS) eller et administrasjonstips/delt hemmelighet (mobilenheter, iOS og Android) for å avgjøre om en enhet administreres eller ikke.

Konfigurer stasjonære enheter

For å konfigurere stasjonære enheter kan du enten bruke Oktas egen sertifiseringsinstans eller din personlige CA. Protokollen som brukes for å registrere sertifikatet på enhetene er SCEP, og registreringen må konfigureres i enhetsadministrasjonsløsningen din, som Jamf Pro, VMWare Workspace One eller Microsoft Intune /MEM. Dette er de for øyeblikket offisielt støttede plattformene, selv om andre også vil fungere.

Konfigurer mobile enheter

For å konfigurere mobile enheter, kan du hente den hemmelige nøkkelen fra Okta under Security → Device Integration og du må legge til nøkkelen til din mobile enhetsadministrasjon for å bli registrert på enhetene. MDM kan deretter distribuere Okta Verify med den administrerte appkonfigurasjonen og den hemmelige nøkkelen.

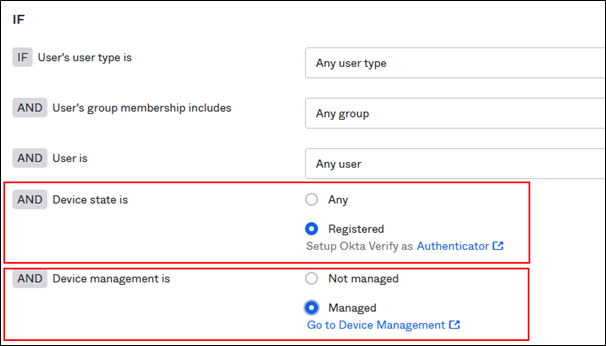

Bruk enhetsadministrasjonsstatus

Enhetsadministrasjonsstatusen kan deretter brukes i en hvilken som helst autentiseringspolicy for å håndheve sikkerhetsstandarder basert på om enheten administreres eller ikke:

Autentiseringspolicy - enhetstilstand og administrasjon

Autentiseringspolicy - enhetstilstand og administrasjon

For eksempel kan du håndheve en ekstra multifaktor på ikke-administrerte enheter, samtidig som du lar brukere på administrerte enheter gå gjennom uten. Eller nekte tilgang til visse applikasjoner for ikke-administrerte enheter fullstendig.

Ytterligere alternativer

Integrer din EDR-løsning

Okta kan også integreres med løsningen din EDR-løsning (Endpoint Detection and Response). Når du kobler til via Okta, kontrollerer Okta enheten for kontekst for å ta beslutningen om tilgang, for eksempel administrasjonsstatusen nevnt tidligere. Okta kan også samle inn tilleggssignaler fra EDR-klienten som kjører på samme enhet. De for øyeblikket støttede løsningene er Crowdstrike og Microsoft Windows Security Center. Støtte for flere leverandører er planlagt i fremtiden.

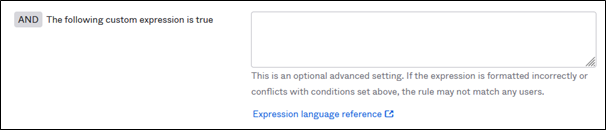

Uttrykksspråk for enheter

Det kraftige Okta Expression-språket er nå forbedret og kan brukes i autentiseringspolicyer for ytterligere å bestemme konteksten for autentisering:

Bruk Okta Expression-språket i autentiseringspolicyer

Bruk Okta Expression-språket i autentiseringspolicyer

https://developer.okta.com/docs/reference/okta-expression-language-in-identity-engine/