I utgangspunktet gir alle autorisasjonsservere de samme mulighetene for OAuth og OIDC-autorisering. Ved å svare på følgende spørsmål vil du kunne avklare hvilken du skal bruke og i hvilken situasjon:

→ Er Org Authorization Server tilstrekkelig?

Det er den som regel. Siden den ikke krever noen ytterligere lisenser for brukerne, bør dette være førstevalget.

→ Trenger jeg ytterligere omfang, krav eller andre tilpasninger, som for eksempel et spesielt publikum?

I dette tilfelle vil en tilpasset autorisasjonsserver være det rette alternativet. Tilgangstokenene fra Org Authorization Server kan heller ikke valideres. Hvis appen din krever dette, må du ha en tilpasset autorisasjonsserver.

→ Trenger jeg å opprette en ekstra tilpasset autorisasjonsserver?

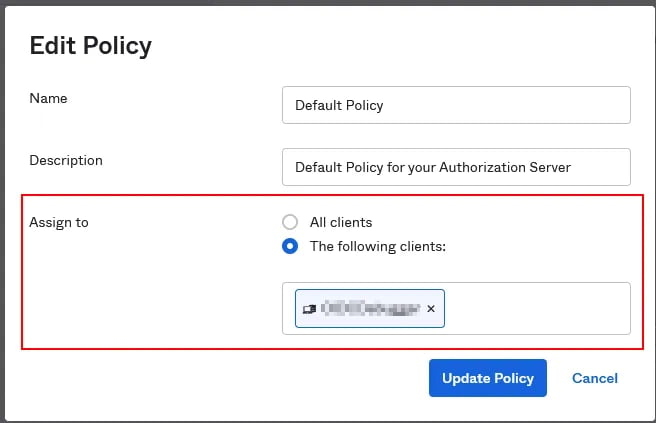

Det avhenger av retningslinjer og krav i organisasjon din. Noen har separate interne og eksterne systemer, mens andre har dedikerte servere for tilpasset autorisasjon for hver applikasjon.

Det er derfor viktig å sørge for at dersom du endrer en eksisterende autoriseringsserver, så vil dette ødelegge alle eksisterende applikasjoner. Antallet autoriseringsservere er ikke lisensiert, så det er mulig det gir mest mening å begynne med en dedikert testautoriseringsserver først, for å så legge til konfigurasjonen til en eksisterende autoriseringsserver når du går over til produksjon.

Okta har også en oversikt over mulighetene i autoriseringsserverne.

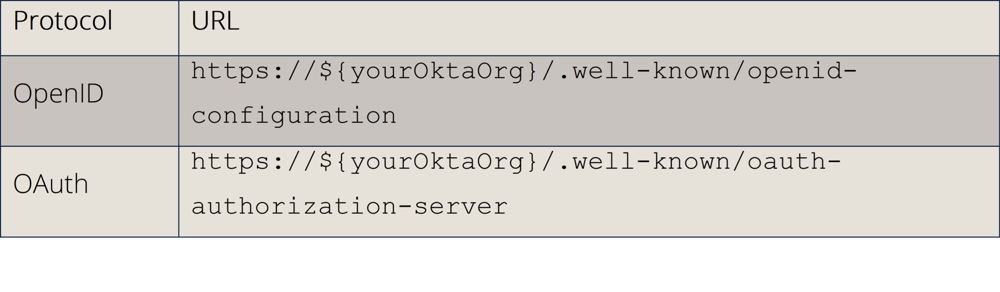

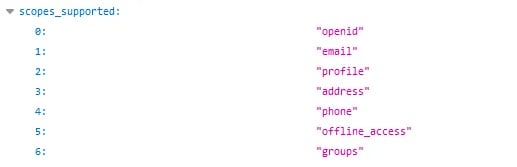

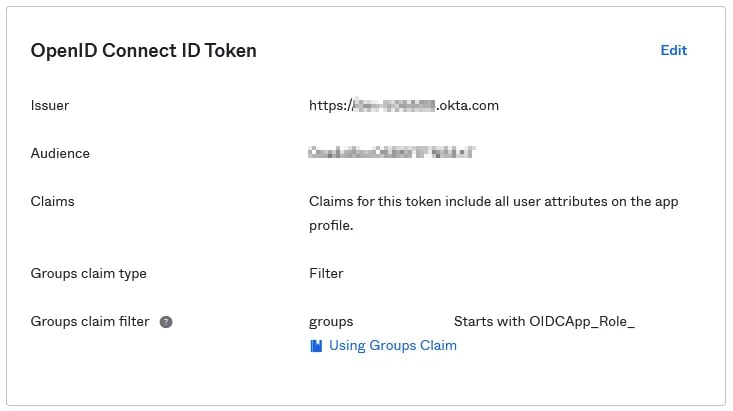

Org Authorization Servers kan ikke tilpasses, men tilbyr likevel et bredt spekter av krav og omfang som er egnet for de fleste applikasjoner. Org Authorization Server støtter for eksempel gruppeomfang og krav, slik at programmer som krever rolle- eller gruppetilordningsinformasjon, ikke krever en egendefinert autorisasjonsserver.

Org Authorization Servers kan ikke tilpasses, men tilbyr likevel et bredt spekter av krav og omfang som er egnet for de fleste applikasjoner. Org Authorization Server støtter for eksempel gruppeomfang og krav, slik at programmer som krever rolle- eller gruppetilordningsinformasjon, ikke krever en egendefinert autorisasjonsserver.

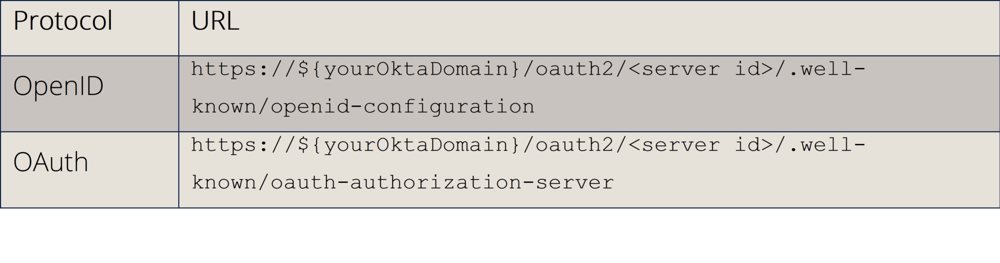

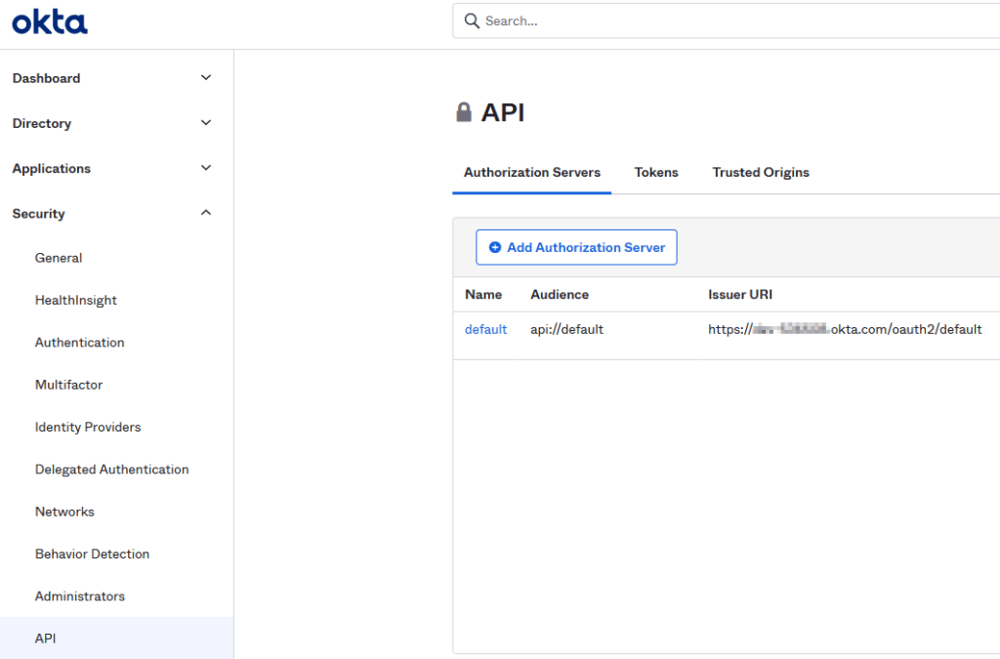

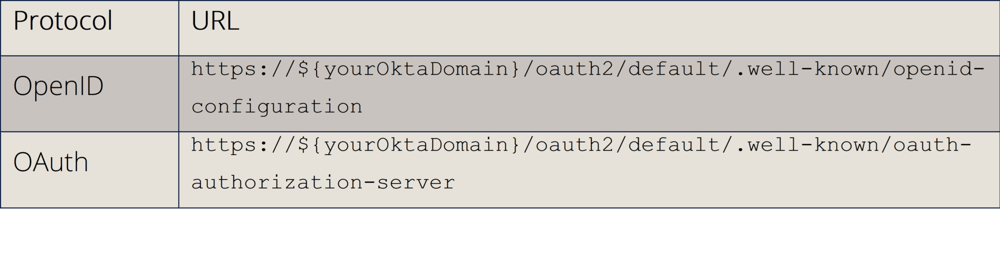

For enhver ekstra Custom Authorization Server:

For enhver ekstra Custom Authorization Server: